-

주요정보통신기반시설 취약점 진단 상세가이드_Unix 서버진단 실습(1)취약점 점검 2023. 8. 10. 18:19

점검대상 : centos 7(가상머신)

1.1 root 계정 원격접속 제한

- 점검내용 : 시스템 정책에 root 계정의 원격터미널 접속차단 설정이 적용되어 있는지 점검

- 점검목적 : 관리자계정 탈취로 인한 시스템 장악을 방지하기 위해 외부 비인가자의 root 계정 접근 시도를 원천적으로 차단하기 위함

- 보안위협 : root 계정은 운영체제의 모든기능을 설정 및 변경이 가능하여(프로세스, 커 널변경 등) root 계정을 탈취하여 외부에서 원격을 이용한 시스템 장악 및 각종 공격으로(무작위 대입 공격) 인한 root 계정 사용 불가 위협

- 점검방법

Pam.d login 파일에 auth required pam_securetty.so 옵션 추가

/etc/securetty 파일을 확인하여 pts 관련 설정이 존재하지 않는 것을 확인

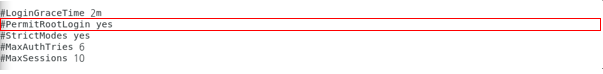

/etc/ssh/sshd_config 파일을 열어 PermitRootLogin 기능을 주석처리(#) 해주어 관리자 권한으로 직접 로그인 하는 것을 허용하지 않는다. 1.2 패스워드 복잡성 설정

- 점검내용 : 시스템 정책에 사용자 계정(root 및 일반계정 모두 해당) 패스워드 복잡성 관련 설정이 되어 있는지 점검

- 점검 목적 : 패스워드 복잡성 관련 정책이 설정되어 있는지 점검하여 비인가자의 공격(무 작위 대입 공격, 사전 대입 공격 등)에 대비가 되어 있는지 확인하기 위함

- 보안위협 : 복잡성 설정이 되어있지 않은 패스워드는 사회공학적인 유추가 가능 할 수 있으며 암호화된 패스워드 해시값을 무작위 대입공격, 사전대입 공격 등으로 단시간에 패스워드 크렉이 가능함

- 점검방법

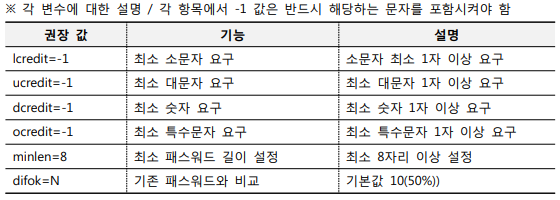

/etc/security/pwquality.conf 패스워드 복잡성 설정 파일 확인

각 변수에 대한 설명 (출처 : 주통기 취약점 가이드) 1.3 계정 잠금 임계값 설정

- 점검내용 : 사용자 계정 로그인 실패 시 계정잠금 임계값이 설정되어 있는지 점검

- 점검 목적 : 계정탈취 목적의 무작위 대입 공격 시 해당 계정을 잠금하여 인증 요청에 응답하는 리소스 낭비를 차단하고 대입 공격으로 인한 비밀번호 노출 공격을 무력화하기 위함

- 보안위협 : 패스워드 탈취 공격(무작위 대입 공격, 사전 대입 공격, 추측 공격 등)의 인 증 요청에 대해 설정된 패스워드와 일치 할 때까지 지속적으로 응답하여 해 당 계정의 패스워드가 유출 될 수 있음

- 점검방법

/etc/pam.d/system-auth 파일을 열어 해당 설정들을 수정, 또는 신규 삽입해준다.(나는 없어서 삽입했다.)

설정을 바꾸고 su 명령을 사용해 바뀐 설정을 확인해봤는데 암만 해봐도 계정이 잠기지를 않는다.

설정을 다시 확인해 보니 참조하는 파일 위치들을 상대경로가 아니라 절대경로로 적어놓은 것을 확인, 수정해준다.

그래도 여전히 설정값이 적용되지 않고있다.. 뭐지?

확인해보니 Cent OS 6이상부터는 pam_tally.so가 아니라 pam_tally2로 설정을 해줘야 된다.

pam_tally2 로 설정을 바꾸고 나서 확인해보니 계정이 잘 잠기는 것을 확인, 설정이 적용되었다. 1.4 패스워드 파일 보호

- 점검내용 : 시스템의 사용자 계정(root, 일반계정) 정보가 저장된 파일(예 /etc/passwd, /etc/shadow)에 사용자 계정 패스워드가 암호화되어 저장되어 있는지 점검

- 점검목적 : 일부 오래된 시스템의 경우 /etc/passwd 파일에 패스워드가 평문으로 저장 되므로 사용자 계정 패스워드가 암호화되어 저장되어 있는지 점검하여 비인 가자의 패스워드 파일 접근 시에도 사용자 계정 패스워드가 안전하게 관리되고 있는지 확인하기 위함

- 보안위협 : 사용자 계정 패스워드가 저장된 파일이 유출 또는 탈취 시 평문으로 저장된 패스워드 정보가 노출될 수 있음

- 점검방법

주통기 가이드에는 pwconv를 통해 정책을 적용하라고 하지만 기본적으로 pwconv가 적용된 상태이기에 /etc/passwd 파일을 확인해 두번째 항목의 x표시가 있는지 확인 할 수도 있다. 보안기사를 준비하면서 주요정보통신 기반시설 취약점 가이드를 매번 확인했지만 이렇게 실습으로 해보기는 처음이기에 실수를 하며 조금 헤매었지만 직접 해보며 나올 수 있는 문제점들을 미리 경험하게 되어 다행이라고 생각한다.(실전에서 헤맬 수는 없으니깐...)

'취약점 점검' 카테고리의 다른 글

OWASP TOP 10 모바일 취약점 진단항목 정리(2016년 기준) (0) 2023.09.01 주요정보통신기반시설 취약점 진단 상세가이드_Unix 서버진단 실습(5) (0) 2023.08.21 주요정보통신기반시설 취약점 진단 상세가이드_Unix 서버진단 실습(4) (0) 2023.08.21 주요정보통신기반시설 취약점 진단 상세가이드_Unix 서버진단 실습(3) (0) 2023.08.15 주요정보통신기반시설 취약점 진단 상세가이드_Unix 서버진단 실습(2) (0) 2023.08.10